Точка отсчета

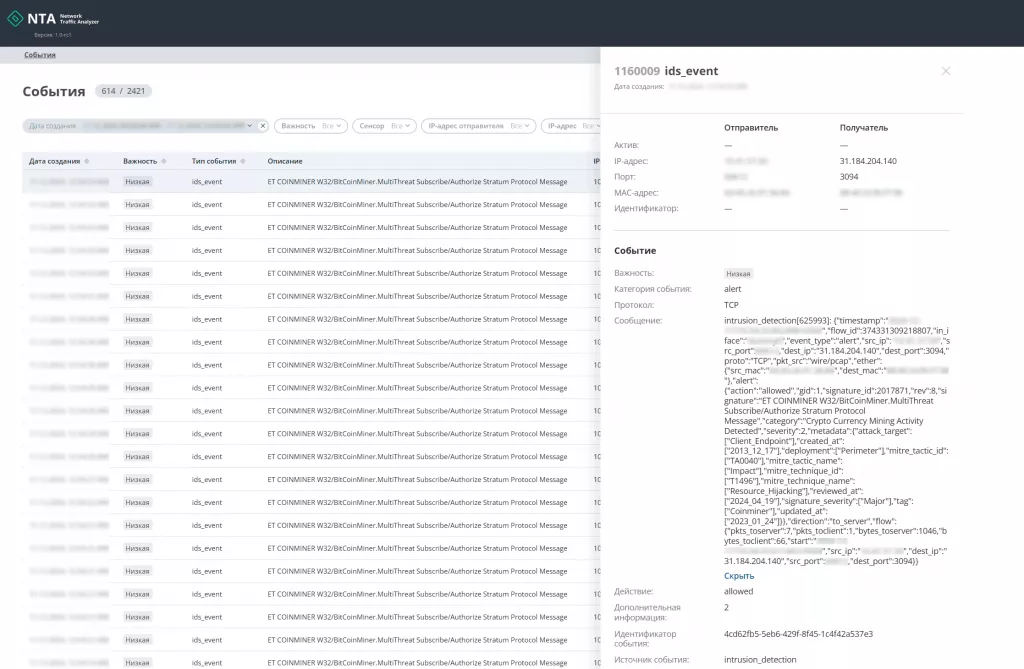

При направлении копии сетевого трафика инфраструктуры на анализ продуктом UDV NTA было зарегистрировано множество срабатываний сигнатуры Emerging Threats категории Crypto Currency Mining Activity.

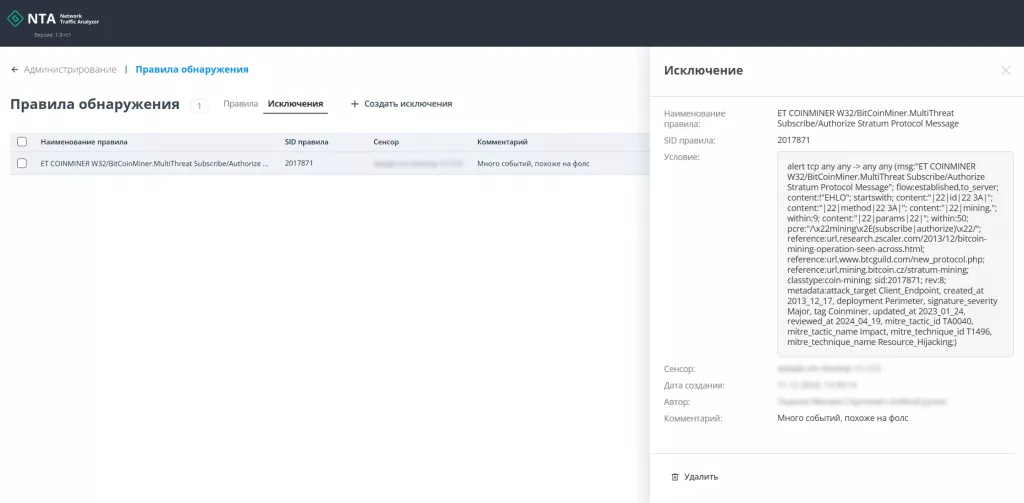

Инженер внедрения предположил, что это ложное срабатывание, и добавил правило в исключения. Однако такую меру стоит применять только после расследования инцидента или в тех случаях, когда особенности инфраструктуры хорошо известны и явно идентифицированы.

Специалисты UDV Group обратили на это внимание и решили изучить зафиксированные события подробнее, что стало отправной точкой для расследования.

Расследование

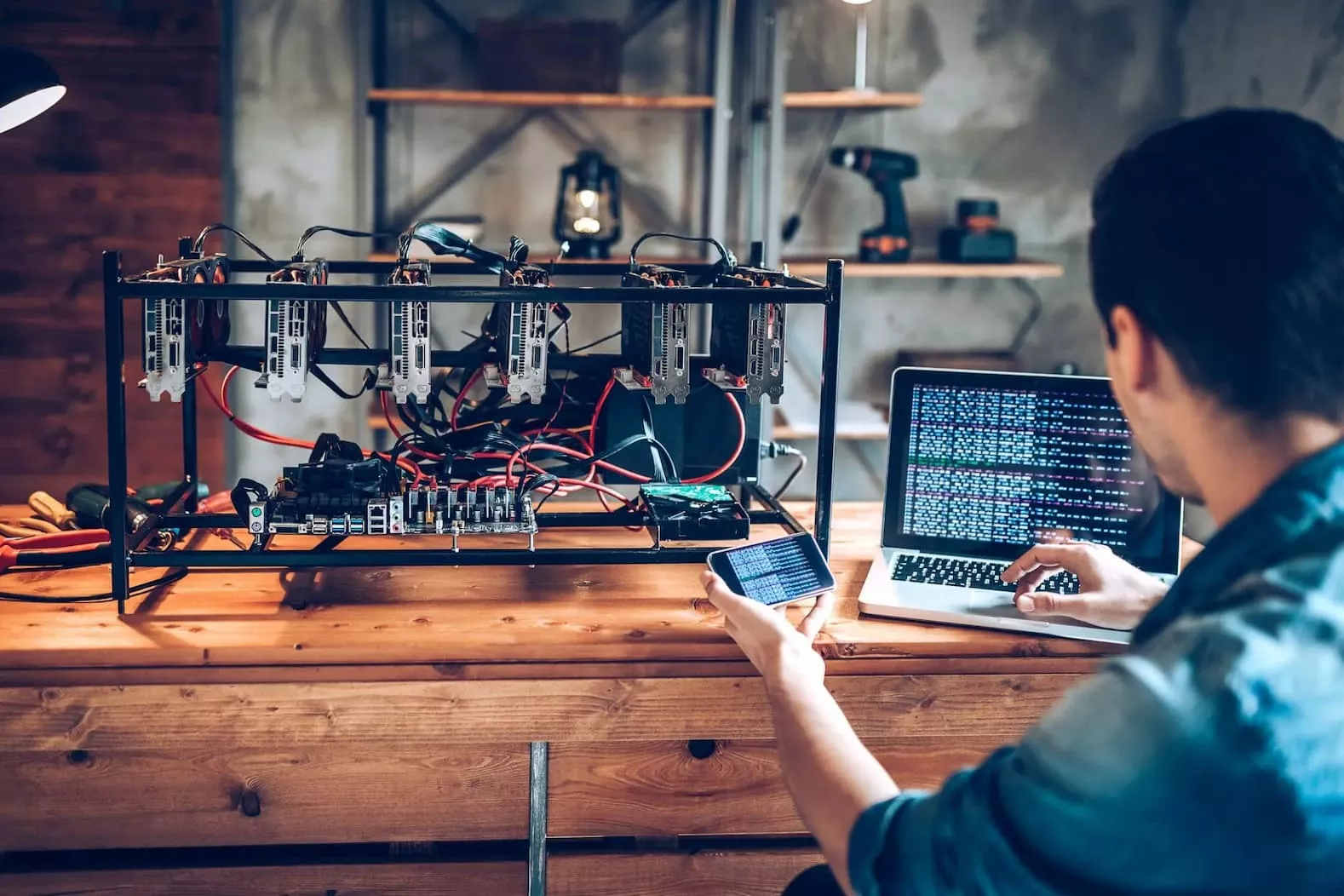

Используя возможности UDV NTA, специалисты смогли быстро собрать и проанализировать контекст событий. Первым этапом стало выявление неизвестного актива — сетевого узла, который инициировал подозрительные соединения. В ходе проверки выяснилось, что этот узел являлся роутером, установленным для удобства подключения одного из отделов. Это добавило сложности расследованию, так как роутер относился к категории BYOD (Bring Your Own Device). Использование личных устройств в корпоративной сети увеличивает риски безопасности, и данный случай стал тому подтверждением.

Ключевые данные

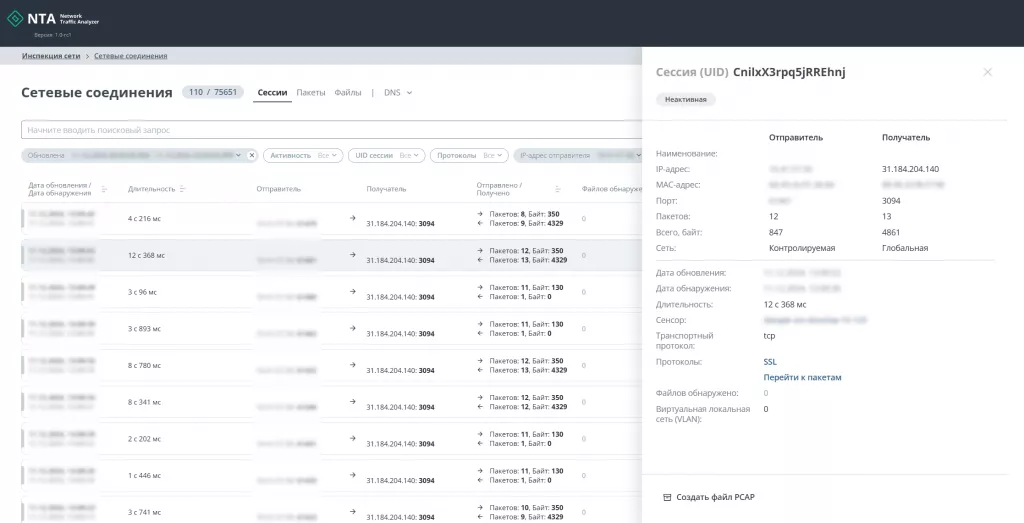

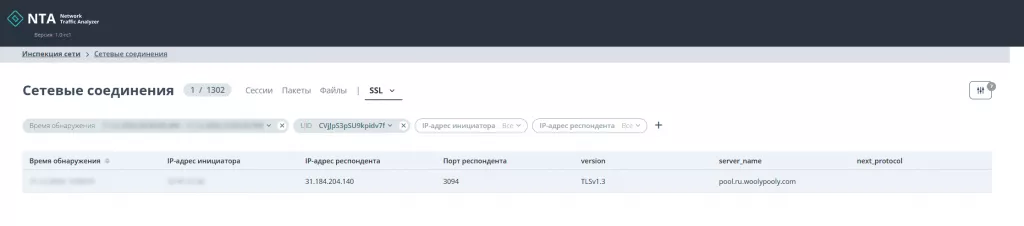

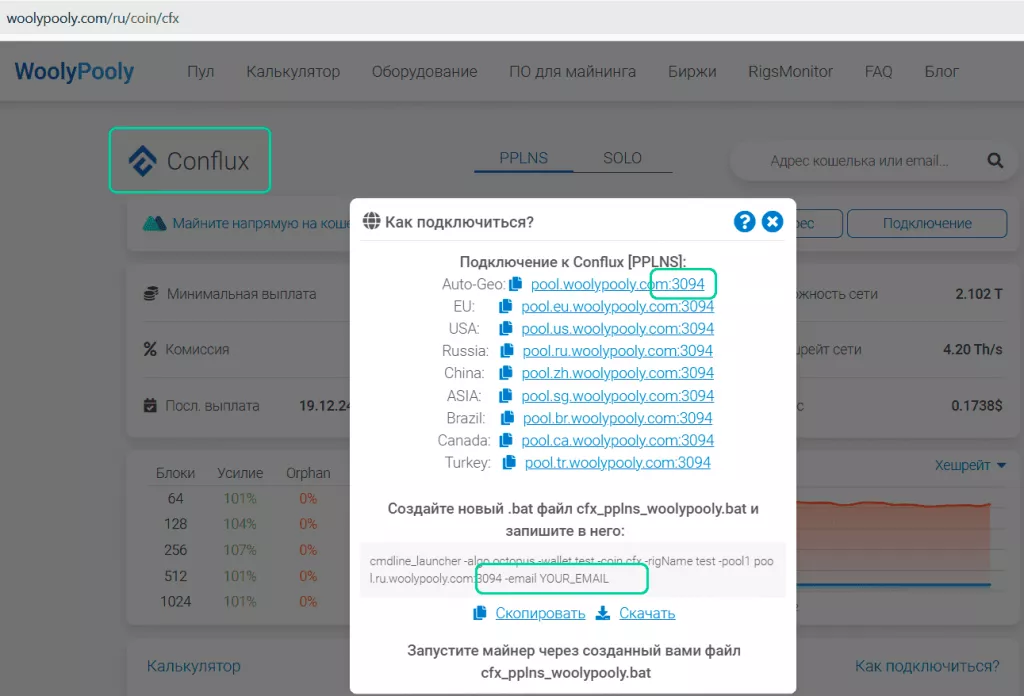

UDV NTA предоставил данные о зафиксированных сетевых соединениях, включая использованные протоколы передачи информации и подробный анализ, даже для шифрованных подключений. Это позволило определить, что криптомайнер взаимодействовал с пулом Woolypooly, а анализ порта указал на интересующую криптовалюту — Conflux.

В ходе проверки конфигурации подключения к пулу была обнаружена передача email-адреса в качестве параметра. Это навело специалистов на мысль проверить сетевой трафик на наличие данного идентификатора.

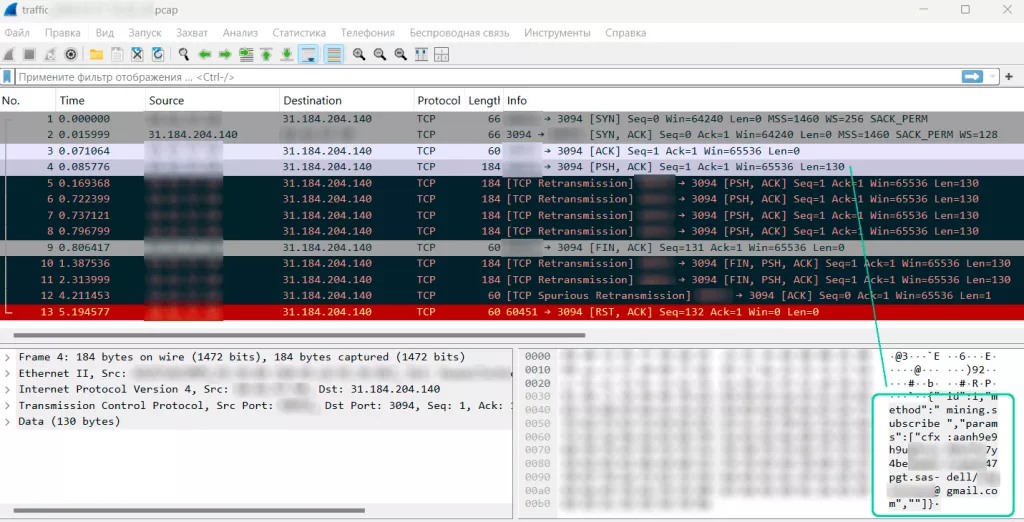

Гипотезу удалось подтвердить всего за несколько кликов.

Разработчики UDV NTA спроектировали систему так, что записываемая копия сетевого трафика индексируется и хранится в специальном формате, предназначенном для быстрого извлечения. Файлы PCAP создаются с помощью фильтра, значения которого подставляются автоматически при выборе необходимого сетевого соединения пользователем.

В полученных файлах PCAP содержались идентифицирующие данные пользователя, что позволило установить его личность, несмотря на то, что источник находился за NAT.

Результаты

Проведенное расследование показало, что UDV NTA не только фиксирует подозрительную активность, но и предоставляет инструменты для оперативного выявления источника угроз. Это позволило не только подтвердить факт использования криптомайнера, но и определить пользователя, связанного с инцидентом.

Даже на этапе пилотного использования UDV NTA продемонстрировал свою практическую ценность, позволив выявить проблему еще до полного внедрения системы. Такой результат выгодно отличает его от стандартных решений, которые основываются исключительно на обновлении сигнатур IDS и не обладают инструментами глубокого анализа трафика.

Развитие технологий, включая улучшение автоматизированных инструментов анализа пакетов, позволяет UDV NTA минимизировать ручной труд специалистов и обеспечивать надежную защиту корпоративных сетей. Это делает решение одним из ключевых инструментов в борьбе с киберугрозами.

Релиз UDV NTA 1.0 запланирован в 2025 году.