IRP SOAR и их роль в системе обеспечения информационной безопасности

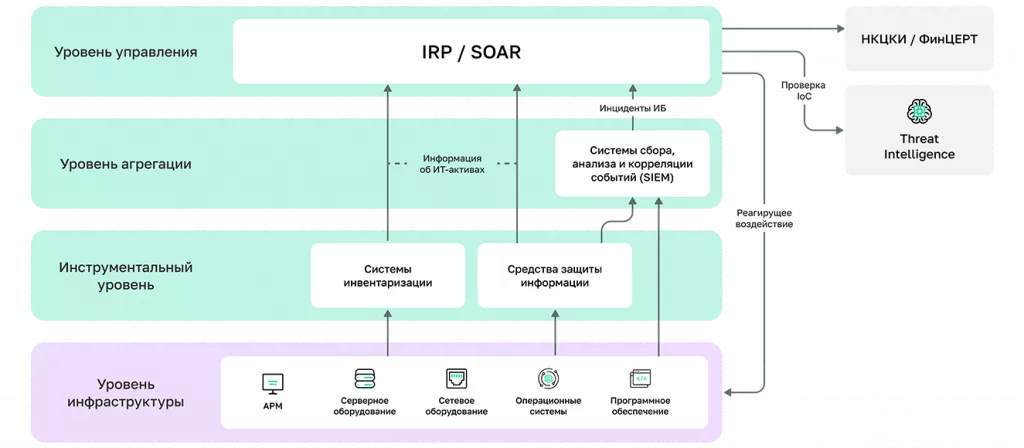

IRP — класс решений, обеспечивающих процессы реагирования на инциденты информационной безопасности. Включают в себя инструменты для сбора и анализа данных от внешних систем (SIEM/IDS/IPS/EDR/CMDB и т.д.), а также инструменты координации действий команды реагирования, в т.ч. с использованием внешних систем класса ServiceDesk.

SOAR – класс систем, включающий в себя функционал IRP, а также средства оркестрации различными СЗИ и средства автоматизации процессов управления безопасностью, повышающие эффективность и скорость реагирования на инциденты информационной безопасности.

Роль IRP/SOAR в системе обеспечения информационной безопасности компании заключается в автоматизации процессов анализа и реагирования на инциденты. Эти решения позволяют стратегически планировать и организовывать действия как отдельных специалистов, так и групп реагирования, документировать события атак и сокращать время и ресурсы, затрачиваемые на обработку инцидентов.

Когда пора внедрять IRP и SOAR?

Как понять, что пришло время автоматизировать процессы реагирования на инциденты и пора внедрять IRP/SOAR?

- Количество алертов SIEM-систем превышает возможности специалистов по реагированию, часть инцидентов теряется.

- В рамках реагирования команда выполняет большое количество однотипных операций.

- Нет единой системы обработки и хранения данных об инцидентах, информация участникам процесса реагирования передается с задержками и искажениями.

- Сложно контролировать процесс управления инцидентами и получать актуальную информацию о ходе реагирования.

- Скорость реакции сильно зависит от доступности ресурсов аналитиков и администраторов ИТ-инфраструктуры.

- Появилась необходимость взаимодействовать с центрами противодействия киберугрозам (ГосСОПКА/ФинЦЕРТ) в автоматизированном режиме.

Подготовка к интеграции IRP и SOAR

Внедрение IRP/SOAR имеет ряд особенностей, которые необходимо учитывать при планировании и реализации проекта. Что необходимо сделать до начала интеграции?

Анализ рисков и требований

Перед внедрением IRP/SOAR необходимо провести анализ рисков информационной безопасности и определить требования к системе, чтобы выбрать наиболее подходящие инструменты и настроить их под конкретные потребности компании.

При определении требований к системе IRP/SOAR должны учитываться требования нормативных документов, регулирующих сферу деятельности компании.

В частности, для компаний кредитно-финансовой сферы требования к управлению инцидентами устанавливаются:

Для компаний, являющихся субъектами критической информационной инфраструктуры, требования к управлению инцидентами устанавливаются приказами ФСТЭК России:

Наличие хорошо настроенной SIEM-системы в компании

После анализа рисков и нормативных требований, следующее, на что нужно обратить внимание перед внедрением IRP/SOAR – наличие, а также полнота конфигурации правил корреляций и заведения всех необходимых источников событий в SIEM-систему. Почему?

- Не в полной мере сконфигурированная SIEM-система кратно увеличивает поток инцидентов, что приводит к большому количеству ложноположительных (false positive) срабатываний, соответственно кратно увеличивается нагрузка на команду реагирования.

- Наличие «пятен» в инфраструктуре, не покрытых SIEM-системой, приводит к увеличению времени обнаружения инцидента (time to detect, TTD), что в явном виде сказывается на качестве процессов реагирования.

В общем случае интеграция IRP/SOAR в инфраструктуру компании выглядит следующим образом:

Особенности внедрения IRP и SOAR

1. Выбор платформы

Существует множество платформ IRP/SOAR, каждая из которых имеет свои особенности и преимущества. Выбор решения оптимально осуществлять в соответствии с требованиями (в т.ч. к интеграциям с эксплуатируемыми СЗИ) и бюджетом компании. Хорошей практикой на данном этапе является пилотирование нескольких систем класса IRP/SOAR на тестовой инфраструктуре для оценки их возможностей и соответствия требованиям.

Обратите внимание на возможность создания собственных сценариев реагирования для более точной настройки под требования вашей компании и поддерживаемые механизмы для быстрой интеграции с инфраструктурой:

- поддержка API;

- подключение к внешним системам по сетевым протоколам (http, https, imap, pop3, smtp, ssh, ldap и др);

- возможности построения интеграциий с внешними системами на различных средах исполнения (python, powershell, bash, ansible).

В то же время не стоит считать количество интеграций со смежными ИТ/ИБ-решениями приоритетным показателем в пользу какой-либо платформы, так как вендоры обычно регулярно их обновляют.

2. Интеграция с существующими системами

IRP/SOAR должны быть интегрированы с другими системами безопасности, такими как SIEM, IDS/IPS, EDR и иными СЗИ для автоматизации реагирования, а также с компонентами ИТ-инфраструктуры, такими как служба каталога, почта, CMDB, ServiceDesk для коммуникаций между разными отделами в ходе реагирования на инциденты и выполнения автоматизированных задач в соответствии с планами реагирования. Интеграции позволяют обмениваться данными, обогащать контекст инцидента и координировать действия между различными инструментами.

3. Настройка воркфлоу управления инцидентами

На этапе проектирования формализованные процедуры компании по управлению инцидентами адаптируются для возможности интеграции в автоматизированный процесс управления инцидентами, проводится типизация и приоритезация инцидентов, маппинг с правилами корреляции SIEM-системы. Данный процесс также включает в себя как процедуры получения событий из внешних систем, так и применение ручных и автоматизированных действий к СЗИ и ИТ-инфраструктуре. После чего на этапе внедрения осуществляется настройка и проверка соответствия автоматизированного воркфлоу формализованным процедурам.

4. Создание и настройка контента автоматизации

При внедрении IRP/SOAR может использоваться контент автоматизации от вендора, в рамках приобретенных лицензий, или разработанный самостоятельно в соответствии с требованиями и процессами реагирования на инциденты конкретной компании.

Отличительной чертой систем класса SOAR является наличие подсистем или модулей автоматизации/оркестрации, которые расширяют возможности системы в процессе управления инцидентами, предоставляя функционал по автоматизированному выполнению процедур обогащения инцидентов и принятия мер по сдерживанию, ликвидации и устранению последствий инцидентов.

При создании контента автоматизации учитываются следующие факторы:

- формализованные процедуры управления инцидентами и соответствующие сценарии, реализованные в IRP/SOAR;

- имеющиеся интеграции со смежными СЗИ и ИТ-инфраструктурой;

- возможности автоматизации взаимодействия со смежными системами и хостами в инфраструктуре.

Процесс создания контента обогащения и реагирования на инциденты на упрощенном примере обработки инцидента, связанного с обнаружением вредоносного ПО может выглядеть следующим образом:

|

Формализованная процедура/этап |

Используемые интеграции |

Создаваемый контент |

|---|---|---|

|

Этап 1. Уведомление |

||

|

Создание обращения в тикетинговой системе |

Jira |

Скрипт создания обращения в Jira |

|

Уведомление владельцев пораженного актива и заинтересованных лиц |

Exchange |

Скрипт для отправки сообщений на почту |

|

Этап 2. Сбор и анализ данных |

||

|

Сбор данных с АРМ |

Windows/Linux |

Скрипты получения событий с АРМ:

|

|

Сбор данных из службы каталога |

AD |

Скрипт получения информации об учетной записи пользователя пораженного АРМ (принадлежность к орг. структуре, группы полномочий) |

| Получение информации о выявленном вредоносном ПО | KSC | Скрипт для получения расширенной информации о сработке, а также связанных событиях обнаружения вредоносного ПО на сервере KSC |

|

Этап 3. Реагирование |

||

|

Сдерживание/локализация инцидента на хосте |

Windows/Linux |

Скрипты, направленные на сдерживание распространения вредоносного ПО:

|

|

Сдерживание/локализация инцидента в инфраструктуре |

AD |

Скрипты, направленные на сдерживание распространения вредоносного ПО:

|

|

Сдерживание/локализация инцидента в инфраструктуре |

Сетевое оборудование |

Скрипты, направленные на сдерживание распространения вредоносного ПО:

|

|

Ликвидация инцидента |

KSC |

Скрипты, направленные на ликвидацию последствий:

|

|

Этап 4. Уведомление о принятых мерах |

||

|

Уведомление владельцев пораженного актива и заинтересованных лиц |

Exchange |

Скрипт для отправки результатов реагирования на инциденты |

В данном примере идет речь только о функциональных скриптах, но большая часть приведенного контента может быть использована не только для инцидента, связанного с обнаружением вредоносного ПО, но также может быть переиспользована для других типов инцидентов, когда необходимы аналогичные действия со смежными СЗИ и ИТ-инфраструктурой. Для этого системы SOAR предусматривают:

- объединение функциональных скриптов в плейбуки;

- графические редакторы создания/редактирования процедур автоматизации с использованием логических элементов на схемах;

- возможность редактирования и отладки функциональных скриптов непосредственно в системе SOAR.

5. Обучение и подготовка сотрудников

Среди наиболее важных этапов стоит выделить обучение и подготовку сотрудников для работы с системой. От этого этапа будет зависеть качество и полнота использования функционала платформы, а также исполнение SLA по реагированию на инциденты. Обучение должно включать в себя практические навыки работы с системой.

6. Опытная эксплуатация

После внедрения IRP/SOAR необходимо провести опытную эксплуатацию системы, чтобы убедиться в корректной работе (как в части интеграций, так и в части процесса управления инцидентом), выполнении заложенных функций и достижении показателей эффективности процесса управления инцидентами

7. Оценка результатов внедрения

На этом этапе стоит обратить внимание на количественные и качественные показатели реагирования на инциденты, а также обработать обратную связь пользователей для оценки корректного использования функционала системы. Из наиболее важных метрик стоит обратить внимание на время реагирования (time to react, TTR) по каждому типу инцидентов, общий SLA обработки инцидентов, а также выявить дополнительные «ручные» процессы, которые так же можно автоматизировать для повышения показателей эффективности.

|

Действие |

До SOAR |

C SOAR |

Пример |

|---|---|---|---|

|

Эскалация инцидента из одного из источников событий |

5 мин |

10 сек |

Эскалация инцидента из SIEM – вредоносная активность на рабочей станции |

|

Классификация и приоритизация инцидента |

5 мин |

10 сек |

Отнесение инцидента к типу «Заражение ВПО», определение SLA и приоритета |

|

Определение пораженных в рамках инцидента активов |

5-10 мин |

10 сек |

Запросы в Security CMDB по рабочей станции и в Active Directory по пользователю |

|

Проверка IOC в Threat Intelligence базах |

5 мин |

10 сек |

В инциденте есть hash связанный с вредоносным ПО |

|

Историческая корреляция инцидентов |

10-20 мин |

10 сек |

2 других инцидента за последний месяц имеют тот же hash и исходящий трафик |

|

Ручное обогащение сведений об инциденте из различных внутренних информационных систем и реализация реагирующего воздействия |

30-60 мин |

30 сек |

Получение с рабочей станции всех необходимых сведений путем локального выполнения скриптов, изоляция рабочей станции. Инициация полного сканирования. Получение сведений из Active Directory о группах, в которых состоит пользователь, блокировка учетной записи |

|

Записи, постановка и ведение задач по инциденту на протяжении всего жизненного цикла |

20-40 мин |

20 сек |

Система автоматически сохраняет все выполненные задачи и действия по реагированию |

|

Отчет по статусу инцидента и визуализация для руководства |

15-60 мин |

20 сек |

Встроенные дашборды и генерация отчетов предоставляют всю информацию в режиме реального времени без лишней работы |

|

Итого |

от 95 мин |

2 минуты |

Заключение

Gartner в своем отчете “Hype Cycle for Security Operations” (вышел 29.07.2024) предсказывает скорый выход из употребления для SOAR. Но для России характерна своя специфика: изменение парадигмы ИБ в сторону практической безопасности, концепция недопустимых событий и усиление ответственности за последствия инцидентов на значимых объектах КИИ РФ — всё это будет подогревать спрос на решения, минимизирующие ущерб от кибератак. Это относится в том числе к IRP/SOAR, так как своевременное реагирование уменьшает возможные убытки бизнеса.

Востребованность таких систем растет, что объясняется общим запросом на автоматизацию в условиях жесткого дефицита кадров, а также необходимостью сокращения времени реагирования на инциденты, особенно с учетом кратного роста их количества в последние несколько лет.

Интегрированная платформа оркестрации средств защиты информации, реагирования на инциденты и автоматизации других функций ИБ. Существенно снижает время реагирования на инциденты компьютерной безопасности.